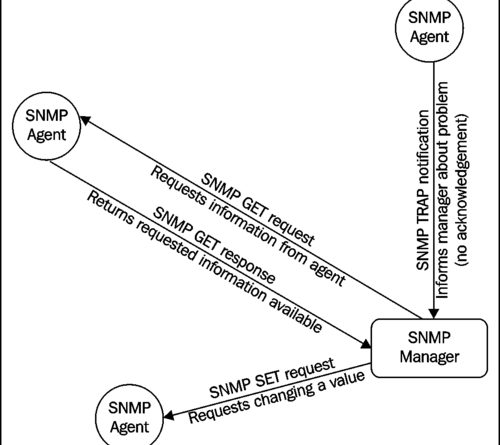

SNMP

In de beginjaren van de IT werd SNMP (Simple Network Management Protocol) ontwikkeld om het beheer en de gegevensverzameling van netwerkapparaten op netwerken te vereenvoudigen. Door het gebruiksgemak begonnen fabrikanten van netwerkapparatuur SNMP te implementeren in al hun hardware. SNMP werd ingeschakeld op allerlei soorten apparatuur zoals: switches, routers, firewalls, netwerkprinters en zelfs op bestandsservers.Voorheen was SNMP vaak automatisch ingeschakeld, vandaag de dag wordt het steeds vaker uitgeschakeld wegens security.

Security SNMP

Doordat het gemaakt was voor het beheer, werd er aan security in de eerste versies geen aandacht besteed. In SNMP 1.0 en 2.0 wordt de communicatie niet versleuteld en als platte tekst verzonden. In SNMP 3.0 is dit issue wel opgelost, zijn de beheerfuncties verbeterd en kun je verschillende gebruikersniveaus in te stellen.

Echter verzenden fabrikanten meestal nog steeds producten met ingebouwde standaardcommunitystrings die bekend zijn in de hackergemeenschap. Dus hoewel SNMP 3.0 veel beveiligingsvoordelen biedt ten opzichte van eerdere implementaties, beschermt het niet tegen gevaar als het niet correct wordt geïmplementeerd.

SNMP als bedreiging

Dit gebrek aan bescherming wordt verergert doordat SNMP vaak wordt uitgevoerd op apparaten die zich aan de rand van het netwerk bevinden. Routers, die vaak buiten een firewall zitten, voeren SNMP uit. Andere SNMP-ingeschakelde apparaten die nachtmerriescenario’s kunnen vormen, zijn bv. switches, printers, UPS’s en medische apparatuur in een netwerk.

Om duidelijk te maken hoe groot het probleem is ziet het SANS (www.sans.org) instituut het als één van de top 10 internetbedreigingen. Computer Emergency Readiness Team van de Amerikaanse overheid (US-CERT) gaf in 2017 nog een waarschuwing af en bij DDoS aanvallen is bekend dat hackers ook snmp misbruiken om hun aanval te versterken.

Conclusie

SNMP kan nog steeds netwerkmanagers helpen bij het efficiënt beheren van grote netwerken. Wees je echter bewust van de risico’s en zorg ervoor dat de beveiliging hoog is. Dit kan oa door SNMP 3.0 te gebruiken, configureren op hoogste beveiligingsniveau, geen standaard wachtwoorden en gebruik lokaal SNMP, maar op afstand versleuteld versturen.

Als je denkt dat je SNMP niet gebruikt, is het toch aan te raden om een paar minuten de tijd te nemen om te onderzoeken of dit inderdaad het geval is. Want de beste manier om het SNMP-risco te vermijden is om de service uit te schakelen.