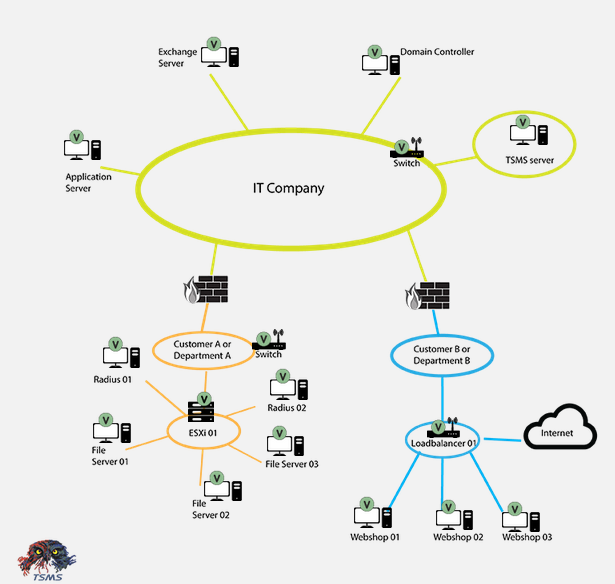

TSMS monitort eenvoudig en flexibel de complete ICT omgeving. Storingen in IT systemen, apparaten, netwerken en applicaties worden tijdig gedetecteerd en zo wordt kostbare down-time voorkomen. TSMS is flexibel te integreren in bedrijven en kan alle apparaten bewaken die TCP/IP en/of SNMP ‘praten’.

TSMS is ontwikkeld door Triangle Solutions b.v., een volledig zelfstandig Nederlands software bedrijf. Naast TSMS heeft Triangle Solutions ook VDSS, data security ontwikkeld. VDSS/TSMS is een client server applicatie die al 20 jaar draait binnen grote organisaties, met vele clients aan 1 server.

Security Scans worden standaard uitgevoerd bij vele van deze grotere klanten. Tijdens Security Scans worden bedrijfsmiddelen zoals apparatuur, netwerken, data, software en processen in kaart gebracht, waarna er per bedrijfsmiddel een risicoanalyse wordt uitgevoerd. TSMS/VDSS worden regelmatig in deze tests opgenomen, als onderdeel van de monitoring.

Eventuele adviezen worden teruggekoppeld en wanneer nodig, nemen wij daarop maatregelen. Dit heeft er o.a. voor gezorgd dat de huidige TSMS voldoet aan strenge veiligheidsmaatregelen.

TSMS heeft geen zogenaamde “build-in backdoor” account of anderzijds toegang tot het systeem, zonder dat je daarvan op de hoogte bent.

TCP/IP Verbindingen

Uitgaande

verbinding: TSMS Agents worden geïnstalleerd op de productie

systemen die je wilt monitoren/controleren. Alleen wanneer dit

nodig is,

neemt de TSMS Agent direct contact op met de TSMS

Server, door gebruik

te maken van het TCP/IP-protocol. Standaard

wordt poort 2345 gebruikt, als je daarvan wilt afwijken kan dit

ingesteld worden bij de installatie van de TSMS software. Deze

verbinding kun je desgewenst zelf nog extra beveiligen door bijv. een

VPN verbinding.

Ingaande verbinding: De TSMS Server kan ook met de TSMS Agent verbinden, maar dit is niet noodzakelijk en kan uitgezet worden. Deze connectie verloopt via de TSMS Sysinfo functionaliteit. Standaard wordt poort 2346 gebruikt, deze poort is uiteraard ook zelf in te stellen bij de installatie van de TSMS software.

E-mail agent: Daarnaast zijn er ook steeds meer omgevingen waarbij er geen TCP/IP verbinding meer is toegestaan, niet alleen voor ingaand verkeer, maar ook uitgaand verkeer. In dat geval kan TSMS een email Agent leveren, deze zal de geëncrypte TCP/IP pakketten via een mail verbinding naar de TSMS Server sturen. Dit is op aanvraag leverbaar en zit niet standaard in de huidige versie van TSMS.

Wij leveren al jaren oplossingen voor het monitoren in o.a. ziekenhuizen, waar de MRI systemen in een “gesloten” omgeving staan. Deze systemen worden vervolgens bewaakt met een email Agent.

Protocollen en Encryptie

- Protocollen en Encryptie

Security by Design: De TSMS Server en Agents communiceren via

dezelfde normen, er wordt gebruikt gemaakt van een protocol door

Triangle Solutions zelf ontwikkeld. Deze set van regels en procedures is

nodig voor de communicatie tussen de TSMS Server en de Agents.

Dit protocol van TSMS bestaat uit commando’s, om elkaar te begrijpen, maar daarnaast gaat er natuurlijk ook data de lijn over. De data, die door TSMS over de lijn gestuurd wordt, bevat zo weinig mogelijk gevoelige data en wordt zo klein mogelijk gehouden. Hier is bij het bouwen van het concept rekening gehouden. Alleen de informatie die echt nodig is, wordt over het netwerk gestuurd.

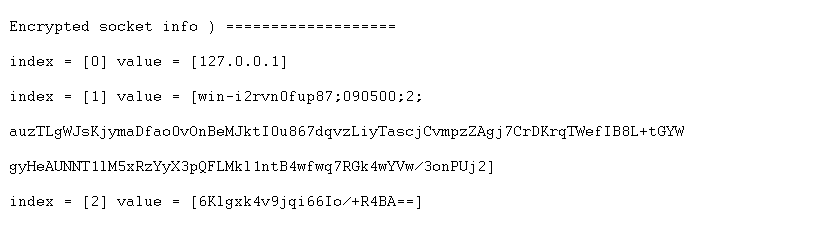

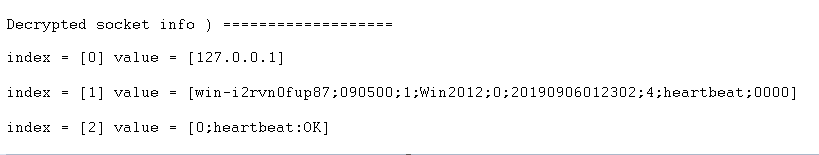

Beveiliging: Door bijv. Sniffing kan data van de lijn opgevangen worden en het protocol achterhaald. Om dit te voorkomen zijn de volgende beveiligingen ingebouwd.

- Handshaking protocol: controleert de data m.b.v. controlesignalen tussen de TSMS Server en Agent en verbeterd de berichtgeving tussen de systemen.

- Encryptie: TSMS gebruikt de regel van twee voor codering van hun gegevens tussen TSMS Server en Agents. De Rule of Two is een gegevensbeveiligingsprincipe van het Commercial Solutions for Classified Program (CSfC) van de NSA. Het specificeert twee volledig onafhankelijke lagen cryptografie om gegevens te beschermen. TSMS gebruikt allereerst AES, een officiële versleutelingsstandaard die door het National Institute of Standards and Technology (NIST) is gespecificeerd. AES versleuteling wordt wereldwijd gebruikt door veel verschillende organisaties. Overheden, banken en ontwikkelaars van beveiligingssoftware gebruiken AES. Elke TSMS Agent stuurt na de installatie een Diffie-Hellman-Key om zich voor de eerste keer aan te melden bij de TSMS server. Hierdoor is elke verbinding anders geëncrypt.

Daarbij doet TSMS nog een extra laag aan encryptie daar bovenop. Dit geeft een extra beveiliging, wanneer er een lek gevonden worden in AES.